Στην τεχνική ανάλυση του Predator Spyware σχετικά με τις παράνομες παρακολουθήσεις στην Ελλάδα το SecNews αναλύει domains-παγίδες που χρησιμοποιήθηκαν για να μολύνουν με κακόβουλο λογισμικό τα θύματα. Τα ευρήματα αποκαλύπτουν μια ακόμη σκοτεινή πλευρά του οργανωμένου εγκλήματος και πως σχετίζονται ελληνικά τραπεζικά ιδρύματα και σημαντικές εταιρείες.

Το Predator spyware και η χρήση του από την ελληνική κυβέρνηση για την απόπειρα παρακολούθησης του πρόεδρου του ΠΑΣΟΚ-ΚΙΝΑΛ Νίκου Ανδρουλάκη, του δημοσιογράφου Θανάση Κουκάκη και πολιτικού Χρήστου Σπίρτζη, γεγονός που από τα διεθνή μέσα έχει χαρακτηριστεί ως «σκοτεινές πρακτικές» στο σκάνδαλο υποκλοπών που θυμίζει τις χειρότερες ημέρες της στρατιωτικής διακυβέρνησης της χώρας, έχει εξοργίσει βαθύτατα τους ήδη απογοητευμένους Έλληνες πολίτες από την κυβέρνηση Μητσοτάκη.

Το Predator spyware και η χρήση του από την ελληνική κυβέρνηση για την απόπειρα παρακολούθησης του πρόεδρου του ΠΑΣΟΚ-ΚΙΝΑΛ Νίκου Ανδρουλάκη, του δημοσιογράφου Θανάση Κουκάκη και πολιτικού Χρήστου Σπίρτζη, γεγονός που από τα διεθνή μέσα έχει χαρακτηριστεί ως «σκοτεινές πρακτικές» στο σκάνδαλο υποκλοπών που θυμίζει τις χειρότερες ημέρες της στρατιωτικής διακυβέρνησης της χώρας, έχει εξοργίσει βαθύτατα τους ήδη απογοητευμένους Έλληνες πολίτες από την κυβέρνηση Μητσοτάκη.

Πολλά ακούγονται και ακόμα περισσότερα γράφονται σχετικά με την προέλευση του κακόβουλου λογισμικού, τον τρόπο μόλυνσης αλλά και της “ζημιάς” που προκαλεί στο θύμα μόλις καταφέρει να μολύνει την συσκευή του. Και λέμε «μόλις καταφέρει» να μολύνει το θύμα καθώς το Predator spyware συμπεριφέρεται όπως πολλά κακόβουλα λογισμικά εκεί έξω – χρειάζεται να του επιτρέψεις να σε μολύνει, κάνοντας κλικ σε κάποιο phishing link το οποίο θα σταλεί μέσω email, SMS, εφαρμογή κλπ.

Στην περίπτωση του κύριου Ανδρουλάκη, έλαβε ένα μήνυμα που έγγραφε επακριβώς: “Να δούμε λίγο σοβαρά το θέμα φίλε, έχουμε να κερδίσουμε” και ακολουθούσε ο σύνδεσμος, ο οποίος ήταν παραποίηση ιστοσελίδας η οποία υπάρχει και λειτουργεί κανονικά. Αν και το μήνυμα φαίνεται να διαβάστηκε μία ώρα μετά τη λήψη του, το γεγονός ότι ο κ. Ανδρουλάκης δεν πάτησε ποτέ το λινκ, είναι αυτό που φαίνεται να τον γλύτωσε από τα χειρότερα.

Στην περίπτωση του κύριου Ανδρουλάκη, έλαβε ένα μήνυμα που έγγραφε επακριβώς: “Να δούμε λίγο σοβαρά το θέμα φίλε, έχουμε να κερδίσουμε” και ακολουθούσε ο σύνδεσμος, ο οποίος ήταν παραποίηση ιστοσελίδας η οποία υπάρχει και λειτουργεί κανονικά. Αν και το μήνυμα φαίνεται να διαβάστηκε μία ώρα μετά τη λήψη του, το γεγονός ότι ο κ. Ανδρουλάκης δεν πάτησε ποτέ το λινκ, είναι αυτό που φαίνεται να τον γλύτωσε από τα χειρότερα.

Είμαστε όμως σίγουροι ότι τέτοιου είδους phishing μηνύματα και επιθέσεις χτυπάνε μόνο επιφανείς προσωπικότητες και πολιτικούς αντιπάλους της κυβέρνησης Μητσοτάκη; Πόσο σίγουροι είμαστε ότι το Predator spyware δεν κατασκοπεύει και εκατομμύρια Έλληνες πολίτες; Στη τελική, η ελληνική κυβέρνηση φαίνεται να έχει αγοράσει ακριβά το “όπλο” της από την μυστηριώδη ισραηλινή Intellexa, που συνδέεται με την παραγωγή και χρησιμοποίηση του παράνομου λογισμικού για παρακολουθήσεις στη χώρα μας η οποία μάλιστα δεν είναι μία εταιρεία-φάντασμα στην Ελλάδα, αλλά έχει γραφεία και προσωπικό που εργάζεται λίγα χιλιόμετρα από το κέντρο της Αθήνας και ήρθε στην Ελλάδα με τη βοήθεια σειράς προσώπων. Γιατί, λοιπόν, να μην το εκμεταλλευτεί όσο περισσότερο μπορεί;

Η έρευνα του SecNews

To SecNews, αποφάσισε να προχωρήσει ένα βήμα παραπέρα την έρευνα του inside story, σχετικά με την εκστρατεία παρακολούθησης από την ΕΥΠ και να εξετάσει το ενδεχόμενο χρήσης του σε πιο μαζικό επίπεδο. Γεγονός που όχι μόνο θυμίζει «σκοτεινές μέρες» διακυβέρνησης – όπως γράφουν τα διεθνή μέσα- αλλά αποδεικνύει ότι η δημοκρατία έχει πνιγεί στα άδυτα της διαφθοράς. Η έρευνα αποκαλύπτει οτι τελικά ή εκστρατεία παρακολούθησης στόχευε μαζικά Έλληνες πολίτες, πέρα από προσωπικότητες του πολιτικού προσκηνίου. Η τεχνική ανάλυση και η έρευνα του SecNews ξεκίνησε απο τις αρχές Ιουλίου και συνεχίζεται μέχρι και την στιγμή που γράφονται αυτές οι γραμμές. Πρόσθετα στοιχεία που θα αποκαλυφθούν τις επόμενες ημέρες θα συζητηθούν, θα συνδέσουν τις τελείες του puzzle και θα αποκαλύψουν νέα πρόσωπα που δεν έχουν μέχρι τώρα αναφερθεί!

Τεχνική Ανάλυση

Η ερευνητική ομάδα του SecNews, απο την στιγμή που ξέσπασε το σκάνδαλο των υποκλοπών, εκτιμούσε ότι το κλειδί της έρευνας είναι στα domains-παγίδες. Δηλαδή θα έπρεπε να ερευνηθούν εις βάθος τα χαρακτηριστικά των domains, για να δούμε αν υπάρχουν περισσότερα domain- παγίδες, πόσα από αυτά χρησιμοποιήθηκαν, αν οι παρακολουθήσεις σημειώθηκαν και σε ανυποψίαστους Έλληνες πολίτες πέρα των προσωπικοτήτων από τον χώρο της πολιτικής και αν οι μολύνσεις περιορίστηκαν μόνο σε κινητά τηλέφωνα ή επεκτάθηκαν σε όλο των φάσμα συστημάτων ανεξαρτήτως συσκευής (laptop, smartphone κλπ). Μια τέτοια έρευνα δεν φαίνεται να πραγματοποιήθηκε ποτέ απο τις αρχές.

Σε πρώτη φάση θα πρέπει να κατανοήσουμε ορισμένες βασικές έννοιες για την δημιουργία των domains names. Για να μπορέσουν να είναι λειτουργικά τα συγκεκριμένα domains-παγίδες, οι υπεύθυνοι έπρεπε να τα κατοχυρώσουν σε κάποιον domain registrar (καταχωρητής ονομάτων τομέα). Οι πάροχοι, βάσει του νομικού πλαισίου της χώρας που δραστηριοποιούνται, κάθε φορά που κατοχυρώνεται κάποιο νέο domain αποθηκεύουν και διατηρούν τα στοιχεία του καταχωρητή (email, ονοματεπώνυμο, τηλέφωνο,IP διεύθυνση κατοχύρωσης, ημεροχρονολογία κλπ.). Δεδομένου ότι αυτά τα στοιχεία θεωρούνται δημόσια data όταν κατοχυρώνεται ένα domain-name, εάν οποιοσδήποτε τρίτος (π.χ. ερευνητής) θέλει να τα δει, μπορεί… εφόσον διαθέτει την κατάλληλη τεχνογνωσία ή εργαλεία. Φυσικά, όπως καταλαβαίνουμε, αυτή η λεπτομέρεια στην περίπτωση καταχώρησης ενός domain που η χρήση του προορίζεται για κακόβουλους σκοπούς σημαίνει και την αποκάλυψη των εγκληματιών. Δυστυχώς, για τους ερευνητές στον χώρο της κυβερνοασφάλειας, οι domain registrar υπηρεσίες δίνουν μια έξτρα δυνατότητα – αντί λίγων μόλις δολαρίων- απόκρυψης αυτών των ευαίσθητων στοιχείων. Σε αυτή την περίπτωση, η δουλειά των αναλυτών δυσκολεύει περισσότερο.

Σε πρώτη φάση θα πρέπει να κατανοήσουμε ορισμένες βασικές έννοιες για την δημιουργία των domains names. Για να μπορέσουν να είναι λειτουργικά τα συγκεκριμένα domains-παγίδες, οι υπεύθυνοι έπρεπε να τα κατοχυρώσουν σε κάποιον domain registrar (καταχωρητής ονομάτων τομέα). Οι πάροχοι, βάσει του νομικού πλαισίου της χώρας που δραστηριοποιούνται, κάθε φορά που κατοχυρώνεται κάποιο νέο domain αποθηκεύουν και διατηρούν τα στοιχεία του καταχωρητή (email, ονοματεπώνυμο, τηλέφωνο,IP διεύθυνση κατοχύρωσης, ημεροχρονολογία κλπ.). Δεδομένου ότι αυτά τα στοιχεία θεωρούνται δημόσια data όταν κατοχυρώνεται ένα domain-name, εάν οποιοσδήποτε τρίτος (π.χ. ερευνητής) θέλει να τα δει, μπορεί… εφόσον διαθέτει την κατάλληλη τεχνογνωσία ή εργαλεία. Φυσικά, όπως καταλαβαίνουμε, αυτή η λεπτομέρεια στην περίπτωση καταχώρησης ενός domain που η χρήση του προορίζεται για κακόβουλους σκοπούς σημαίνει και την αποκάλυψη των εγκληματιών. Δυστυχώς, για τους ερευνητές στον χώρο της κυβερνοασφάλειας, οι domain registrar υπηρεσίες δίνουν μια έξτρα δυνατότητα – αντί λίγων μόλις δολαρίων- απόκρυψης αυτών των ευαίσθητων στοιχείων. Σε αυτή την περίπτωση, η δουλειά των αναλυτών δυσκολεύει περισσότερο.

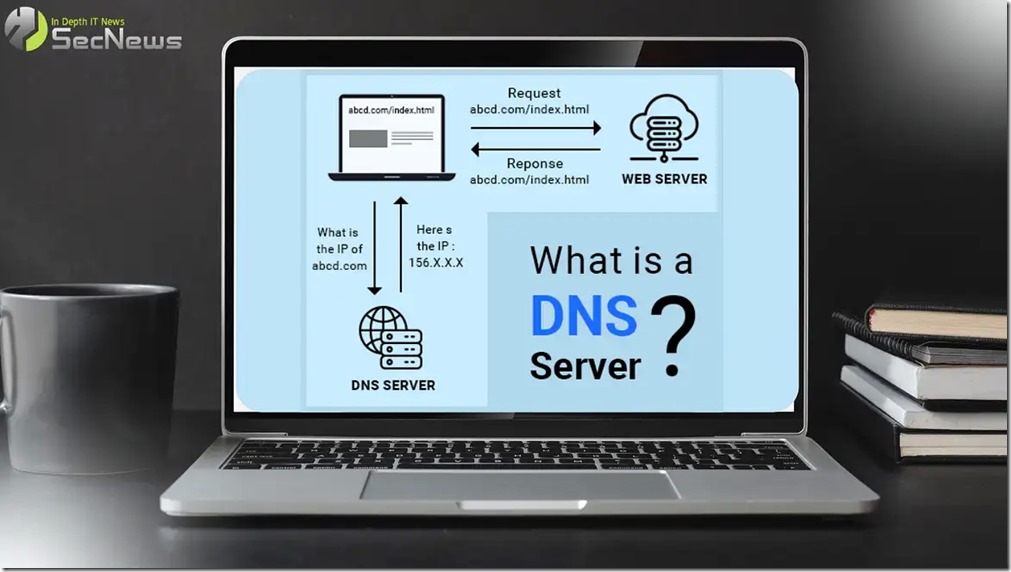

Για να μπορέσουν τα domains-παγίδες να μολύνουν τα θύματά τους με κακόβουλο λογισμικό – στη περίπτωση μας με predator/cytrox spyware- δεν αρκεί μόνο η δημιουργία τους. Στη συνέχεια, θα πρέπει να κατευθύνουν -γυρίσουν- τα DNS records για να δείξουν σε μια IP address διεύθυνση που προσδιορίζει τον εξυπηρετητή (server) που σερβίρει το κακόβουλο λογισμικό στον ανυποψίαστο χρήστη (Command & Control). Πληροφοριακά, μια εγγραφή DNS είναι μια εγγραφή που χρησιμοποιείται για την αντιστοίχιση μιας διεύθυνσης URL σε μια διεύθυνση IP η οποία είναι μοναδική (ηλεκτρονικό ίχνος). Οι εγγραφές DNS αποθηκεύονται σε διακομιστές DNS και βοηθούν τους χρήστες να συνδέσουν τους ιστότοπούς τους με τον έξω κόσμο, έτσι ώστε οι ιστοσελίδες να είναι ορατές στο διαδίκτυο και να μπορούν να είναι προσβάσιμες από τους χρήστες στον παγκόσμιο ιστό απο οποιοδήποτε μέρος του κόσμου.

Για να μπορέσουν τα domains-παγίδες να μολύνουν τα θύματά τους με κακόβουλο λογισμικό – στη περίπτωση μας με predator/cytrox spyware- δεν αρκεί μόνο η δημιουργία τους. Στη συνέχεια, θα πρέπει να κατευθύνουν -γυρίσουν- τα DNS records για να δείξουν σε μια IP address διεύθυνση που προσδιορίζει τον εξυπηρετητή (server) που σερβίρει το κακόβουλο λογισμικό στον ανυποψίαστο χρήστη (Command & Control). Πληροφοριακά, μια εγγραφή DNS είναι μια εγγραφή που χρησιμοποιείται για την αντιστοίχιση μιας διεύθυνσης URL σε μια διεύθυνση IP η οποία είναι μοναδική (ηλεκτρονικό ίχνος). Οι εγγραφές DNS αποθηκεύονται σε διακομιστές DNS και βοηθούν τους χρήστες να συνδέσουν τους ιστότοπούς τους με τον έξω κόσμο, έτσι ώστε οι ιστοσελίδες να είναι ορατές στο διαδίκτυο και να μπορούν να είναι προσβάσιμες από τους χρήστες στον παγκόσμιο ιστό απο οποιοδήποτε μέρος του κόσμου.

Τα domains – παγίδες οδηγούν στην IP address του Server που εμπεριέχει το κακόβουλο λογισμικό (μέσω ενός HTTP/HTTPS server ή σε οποιαδήποτε πόρτα κάνει listening μια υπηρεσία) το οποίο μόλις κάνει κλικ το θύμα στο link σερβίρει το spyware στην συσκευή. Οι εγκληματίες επιλέγουν να νοικιάζουν dedicated servers (είτε νοικιάζοντας τους με το μήνα με χρήση κλεμένων πιστωτικών καρτών ή κρυπτονομισμάτων) στους οποίους φυτεύουν το spyware το οποίο με τη σειρά του φτάνει ανενόχλητο στη συσκευή του θύματος και παρακολουθεί κάθε κίνησή του.

Στην τεχνική ανάλυση που πραγματοποίησε το SecNews, θα παρακολουθήσουμε την διαδρομή που μόλις περιγράφηκε η οποία και αποκάλυψε στοιχεία που δεν έχουν δει μέχρι αυτή την στιγμή της δημοσιότητας.

Θα μελετηθεί αν υπάρχουν περισσότερα domain- παγίδες, πόσα από αυτά χρησιμοποιήθηκαν, αν οι παρακολουθήσεις σημειώθηκαν και σε ανυποψίαστους Έλληνες πολίτες πέρα των προσωπικοτήτων από τον χώρο της πολιτικής, αν οι μολύνσεις περιορίστηκαν μόνο σε κινητά τηλέφωνα ή επεκτάθηκαν σε όλο των φάσμα συστημάτων ανεξαρτήτως συσκευής (laptop, smartphone κλπ) και αν η αποστολή των phishing έγινε μόνο μέσω SMS ή χρησιμοποιήθηκαν και άλλοι τρόποι.

Predator Παρακολουθήσεις Τεχνική ανάλυση: ΠΡΩΤΗ ΦΑΣΗ

Αρχικά, αφού ορίσαμε το domain αναφοράς (το υπο έρευνα domain όπως φαίνεται στα αριστερά) προχωρήσαμε σε εξαγωγή δεδομένων μέσω υπηρεσιών WHOIS/Reverse Whois. Συνεργαστήκαμε με μια από τις πιο εξειδικευμένες υπηρεσίες του κλάδου την WHOISXML η οποία μας παρείχε πρόσβαση στα δεδομένα για τις ανάγκες της έρευνάς μας. Επιπλέον χρησιμοποιήθηκε η υπηρεσία SecurityTrails, ενα ισχυρο εργαλείο Internet Inventory και Attack surface.

Αρχικός μας στόχος ήταν να ανακτήσουμε/εντοπίσουμε τωρινές ή παρελθοντικές εγγραφές για

α) τον χρόνο δημιουργίας έκαστου κακόβουλου domain

b) τους εξυπηρετητές από τους οποίους διανέμεται το κακόβουλο λογισμικό (μέσω των εγγραφών που είχα τοποθετηθεί στους DNS για κάθε domain)

c) τους χρόνους ενεργοποίησης/απενεργοποίησης της κάθε hacking καμπάνιας.

Στο υλικό που ακολουθεί αναλύονται τα συμπεράσματα της έρευνας του SecNews.(κατεβάστε το pdf στο τέλος του άρθρου)

Επεξήγηση της τιτλοποίησης των ευρημάτων

Domain Αναφοράς: Τα domain names που έχουν δοθεί στην δημοσιότητα.

- IP hosting Server: Η IP address / server στην οποία έχει δείξει το domain. Πρόκειται για το «μέρος» (εξυπηρετητής) στο οποίο έστελνε το θύμα το κακόβουλο link στο οποίο έκανε κλικ. Μόλις ο χρήστης πατούσε το link μεταφερόταν στον server στον οποίο βρισκόταν το κακόβουλο λογισμικό spyware το οποίο, στην συνέχεια, καταλάμβανε την συσκευή. Συνεπώς, στην εν λόγω IP διεύθυνση εμπεριέχονταν ο κώδικας του malware και γινόταν η διανομή του στα ανυποψίαστα θύματα.

- Πάροχος Υπηρεσίας/Ιδιοκτήτης IP διεύθυνσης: Πρόκειται για τον IP registrar δηλαδή τον καταχωρητή του διακομιστή, σε ποιον ανήκει με άλλα λόγια η συγκεκριμένη IP /server.

- Hμερομηνία Ενεργοποίησης: Oρίζεται ως η χρονική στιγμή από την οποία ξεκινάει το κάθε domain να είναι ενεργό και να δείχνει προς κάποια IP διεύθυνση server. Άρα αν ο χρήστης έκανε κλικ στο link, θα μεταφερόταν στον server που σέρβιρε το κακόβουλο λογισμικό. Με άλλα λόγια είναι η χρονική στιγμή (timestamp) όπου το domain δείχνει προς τον εξυπηρετητή και διανέμει το κακόβουλο λογισμικό. Αυτό σημαίνει ότι ο χειριστής ενεργοποιούσε (έδειχνε) προς τον server την στιγμή που επιθυμούσε να αρχίσει την διασπορά του λογισμικού

- Hμερομηνία Απενεργοποίησης: Oρίζεται ως η χρονική στιγμή την οποία σταματάει να είναι ενεργό το domain και να δείχνει προς κάποια IP διεύθυνση server ή η χρονική στιγμή που αλλάζει και δείχνει σε κάποιον άλλο εξυπηρετητή-server. Άρα, αν ο χρήστης έκανε κλικ στο link μετά το πέρας της συγκεκριμένης ημερομηνίας, δεν θα μεταφερόταν στον server που σέρβιρε το κακόβουλο λογισμικό (συνεπώς θα έπαιρνε κενή οθόνη) ή θα μεταφερόταν σε άλλο server (επειδή για παράδειγμα ο χειριστής της υποδομής επιθυμούσε να σερβίρει ένα άλλο κακόβουλο λογισμικό).

- Αριστερά αποτυπώνεται η χρονική στιγμή που το domain δημιουργήθηκε σε κάποιον Domain name Registra (π.χ. namecheap). Εκει, ορίσαμε με το τιτλο Domain Registration date την ακριβή ημερομηνία κατοχύρωσης.

- Σχόλια: Σχολιασμός αναλυτών και επεξηγήσεις πάνω στα ευρήματα.

- Συμπέρασμα: *Domain used for targeting: Τα domain names έχουν χρησιμοποιηθεί για μολύνσεις θυμάτων με predator spyware. *Domain not actively used:Τα domain names αν και έχουν καταχωρηθεί και αγοραστεί ΔΕΝ έχουν χρησιμοποιηθεί ή εχουν χρησιμοποιηθεί ελάχιστα για μολύνσεις θυμάτων με predator spyware.

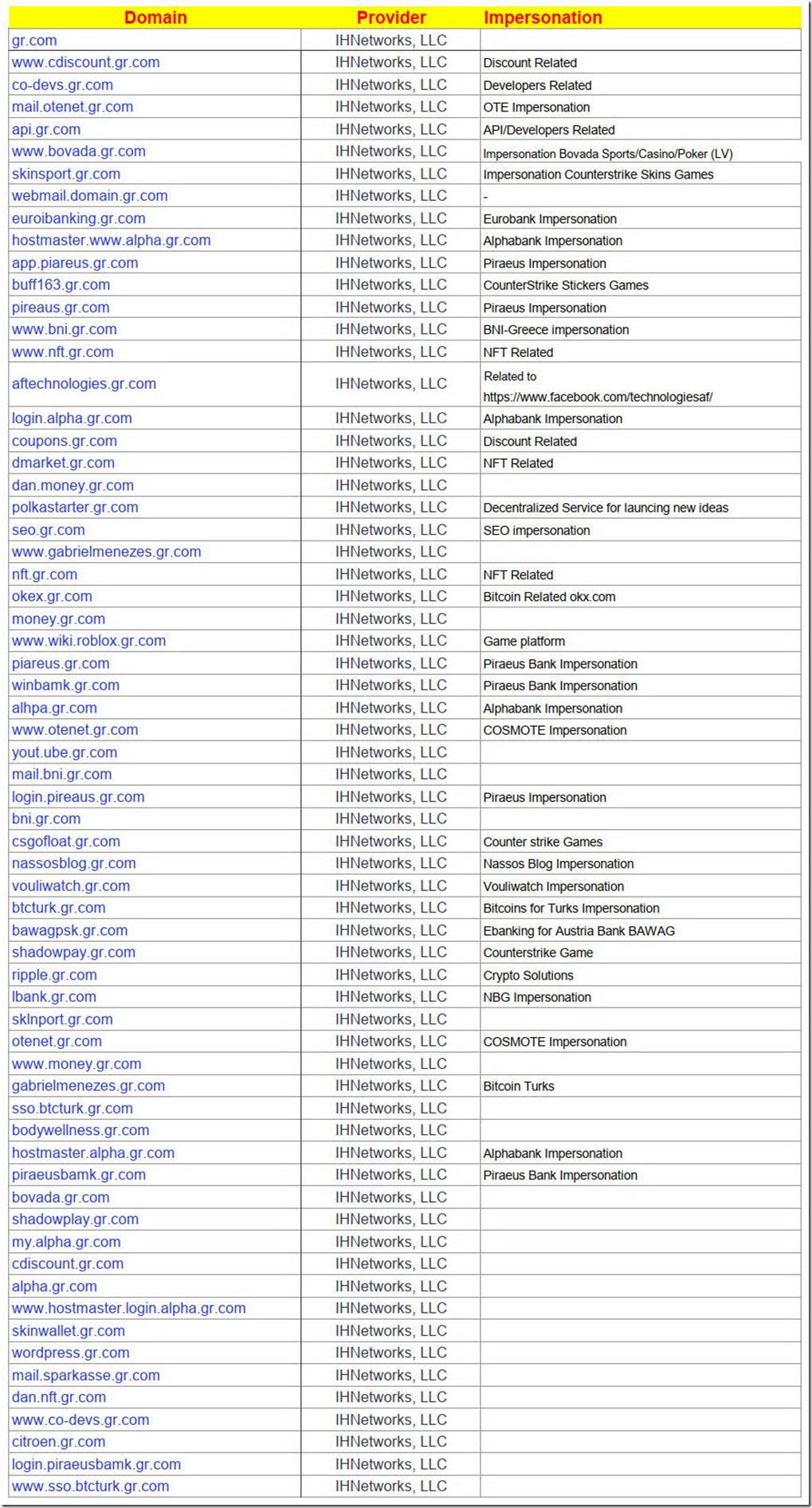

Κατά την έρευνα δημιουργήσαμε τον παρακάτω πίνακα όπου αναλυτικά εμφανίζεται κάθε domain με τις IP διευθύνσεις που συσχετίζεται, τον πάροχο υπηρεσίας και την εταιρεία του server hosting. Σημαντικό θεωρούμε και τον χρόνο δημιουργίας των κακόβουλων domains.

Κατά την έρευνα δημιουργήσαμε τον παρακάτω πίνακα όπου αναλυτικά εμφανίζεται κάθε domain με τις IP διευθύνσεις που συσχετίζεται, τον πάροχο υπηρεσίας και την εταιρεία του server hosting. Σημαντικό θεωρούμε και τον χρόνο δημιουργίας των κακόβουλων domains.

Για την ανάγνωση των ευρημάτων πραγματοποιούμε την εξής διαδικασία:

Θέλουμε να αναλύσουμε το domain blogspot.edolio5.com.

Διαπιστώσαμε ότι οι χειριστές του predator spyware δημιούργησαν το domain στην υπηρεσία Namecheap στις 9/3/2021. Εν συνεχεία, την ίδια ακριβώς ημέρα 9/3/2021 εώς τις 8/9/2021 δρομολόγησαν το domain στην υπηρεσία VULTR HOSTING ξεκινώντας το κακόβουλο campaign επίθεσης. Απο την IP διεύθυνση 95.179.143.15 διένειμαν το κακόβουλο λογισμικό στα ανυποψίαστα θύματά τους. Στις 8/9/2021 εώς τις 21/12/2021 άλλαξαν την δρομολόγηση του domain σε νέο server (αρα πιθανολογούμε νεο hacking campaign) στην εταιρεία Contabo ISP. Η κίνηση αυτή συνεπάγεται σε νέα στόχευση ή αποστολή ορισμένων test τις προηγούμενες ημέρες πριν στείλουν μαζικά το μήνυμα προς τα κινητά τηλέφωνα. 21/12/2021 εώς 10/3/2022 το domain δεν δείχνει πουθενά γεγονός που ερμηνεύεται ότι τα campaigns με χρήση του edolio 5 είχαν σταματήσει. 10/3/2022 εως 20/4/2022 το domain απελευθερώνεται (παραμένοντας register και δείχνοντας στην υπηρεσία της Amazon – Namecheap host redirection). Κατανοούμε ότι είχε ενεργοποιηθεί για έναν χρόνο μιας και η δημιουργία έγινε στις 9/3/2021 και έληξε οπότε η namecheap το απελευθέρωσε προς αγορά απο οποιονδήποτε άλλο.

Απο την φωτογραφία που δημοσιεύτηκε από το κινητό του κ. Σπρίτζη, επιβεβαιώνουμε ότι κατα την ημερομηνία που φαίνεται στο κινητό τηλέφωνο ο εξυπηρετητής που είχε χρησιμοποιηθεί μπορεί να προσδιοριστεί με την ανωτέρω περιγραφόμενη διαδικασία. Ο κ. Σπρίτζης μπορεί με εισαγγελική παραγγελία διεθνούς συνεργασίας να ζητήσει την λήψη στοιχείων από τον πάροχο υπηρεσιών που την δεδομένη χρονική στιγμή “έδειχνε” προς το edolio5.com

Με αντίστοιχο τρόπο μπορούμε να βγάλουμε τα συμπεράσματά μας για το σύνολο των εμπλεκομένων domains.

Στο τέλος της παρατεθειμένης λίστας το SecNews διαθέτει το σύνολο της καταγραφής, έτσι ώστε ερευνητές να μπορούν να πραγματοποιήσουν πρόσθετη έρευνα στα εμπλεκόμενα domains.

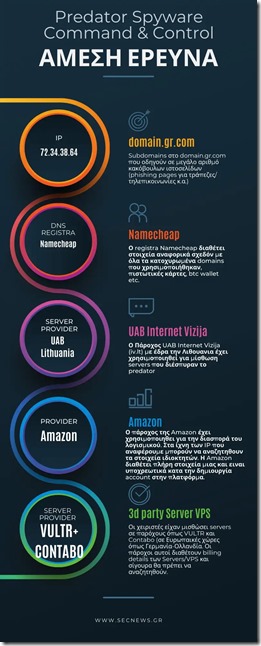

Από την μελέτη των παραπάνω, η ερευνητική ομάδα του SecNews προχώρησε στην αποτύπωση των εμπλεκομένων (εν αγνοία τους το πιθανότερο παρόχων) που αυτή την στιγμή μπορεί να διαθέτουν στοιχεία σχετικά με την δράση των κακόβουλων χειριστών των domains και των servers που χρησιμοποιήθηκαν. Οι Ευρωπαϊκές Αρχές αλλά και οι αρμόδιες Επιτροπές διερεύνησης οφείλουν ΑΜΕΣΑ να επικοινωνήσουν με τους εμφανιζόμενους παρόχους (ειδικά με όσους βρίσκονται σε Ευρωπαϊκό έδαφος) ώστε να διακριβώσουν την ύπαρξη στοιχείων, σε μια χρονική περίοδο που όπως αναφέρουν μέσα μαζικής ενημέρωσης γίνεται προσπάθεια στην Ελλάδα να εξαφανιστούν στοιχεία.

Μεταξύ των παρόχων που χρησιμοποιήθηκαν ως καταχωρητής – πάροχος υπηρεσίας εντοπίσαμε και Ελληνική εταιρεία (!) Tophost αναφορικά με την IP address: 185.4.133.222. Η εταιρεία πιθανόν εν αγνοία της παρείχε την κατοχύρωση του domain live24.com.gr. Έρευνα προς αυτή την κατεύθυνση μπορεί να προσδώσει πρόσθετα στοιχεία αναφορικά με τον χειριστή/χρήστη της IP διεύθυνσης σε συνεργασία με τον καταχωρητή Tophost.

Αξίζει να αναφερθεί ότι οι αναφερόμενες ημερομηνίες registration domain/ενεργοποίησης/απενεργοποίησης των campaigns ειναι σημαντικές μιας και μπορούν να συσχετιστούν με πολιτικά γεγονότα που λάμβαναν χώρα τις εν λόγω ημερομηνίες στην Ελλάδα ή στο εξωτερικό. Η εκτίμηση του SecNews ειναι οτι οι ημερομηνίες έναρξης/λήξης των hacking predator campaigns σε πολλές περιπτώσεις συσχετίζονται με πολιτικά γεγονότα ή πρόσωπα που βρίσκοταν στην επικαιρότητα εκείνη την περίοδο.

Αξίζει να αναφερθεί ότι οι αναφερόμενες ημερομηνίες registration domain/ενεργοποίησης/απενεργοποίησης των campaigns ειναι σημαντικές μιας και μπορούν να συσχετιστούν με πολιτικά γεγονότα που λάμβαναν χώρα τις εν λόγω ημερομηνίες στην Ελλάδα ή στο εξωτερικό. Η εκτίμηση του SecNews ειναι οτι οι ημερομηνίες έναρξης/λήξης των hacking predator campaigns σε πολλές περιπτώσεις συσχετίζονται με πολιτικά γεγονότα ή πρόσωπα που βρίσκοταν στην επικαιρότητα εκείνη την περίοδο.

Predator Παρακολουθήσεις Τεχνική ανάλυση: ΔΕΥΤΕΡΗ ΦΑΣΗ

Σε επόμενο στάδιο, η ερευνητική ομάδα του SecNews ανέλυσε της IP των hosting servers (Command and Control C&C) οπως εμφανίζονται στα αναρτημένα αρχεία (φωτογραφικό υλικό) για περαιτέρω διερεύνηση της χρήσης τους και πιθανής συσχέτισης με άλλα domain names. Συνεπώς, γνωρίζοντας τις IP διευθύνσεις που κάποια στιγμή στο παρελθόν τα domains είχαν δρομολογηθεί προς κάποιους εξυπηρετητές αναζητήσαμε με τεχνικές Reverse Whois ποια αλλά domains ήταν hosted στις IP διευθύνσεις.

Είναι Συνήθης Τακτική Των ISP Αλλά Και Τον Κακόβουλων Χρηστών Σε Μια IP Διεύθυνση (Σε Εναν VPS Server Δηλαδή) Να Συσχετίζουν Πολλαπλά Domains Για Λόγους Οικονομίας Αλλά Και Ευκολία Διαχείρισης.

Σε περιπτώσεις όπως το Predator spyware campaign, μια IP διεύθυνση θα ειναι ταυτόχρονα συνδεμένη με πολλαπλά domains και κάθε domain μπορεί να “σερβίρει” διαφορετική σελίδα/hacking campaign για κάθε στόχο.

Σε περιπτώσεις όπως το Predator spyware campaign, μια IP διεύθυνση θα ειναι ταυτόχρονα συνδεμένη με πολλαπλά domains και κάθε domain μπορεί να “σερβίρει” διαφορετική σελίδα/hacking campaign για κάθε στόχο.

Με αυτό τον τρόπο στοχεύσαμε στο να εντοπίσουμε νέα domain names που έχουν χρησιμοποιηθεί ως phishing links σε μηνύματα προς πιθανά θύματα τα οποία μέχρι στιγμής δεν έχουν βγει στο φως της δημοσιότητας.

Το SecNews σε συνεργασία με την WHOisXML API (Mια εταιρεία που παρέχει ένα ολοκληρωμένο σύνολο data feeds που περιέχει τόσο σε πραγματικό χρόνο όσο και παλαιότερα domains, WHOIS, DNS, IP και cyber threat intelligence datasets) εντοπίσαμε πολύ περισσότερα domain names τα οποία έχουν χρησιμοποιηθεί για μόλυνση με κακόβουλο λογισμικό. Η WhoisXML προσέφερε στο SecNews για τις ανάγκες της έρευνας πλήρη πρόσβαση στην εξαιρετική υπηρεσία αναζήτησης που διαθέτει, έτσι ώστε, να εξάγουμε τα συμπεράσματά μας με ακρίβεια επειδή τα domains ήταν ενεργά σε παρελθόντα χρόνο και υπήρχε περίπτωση να έχουν αλλάξει τόσο οι servers αλλά και οι εξυπηρετητές που χρησιμοποιήθηκαν.

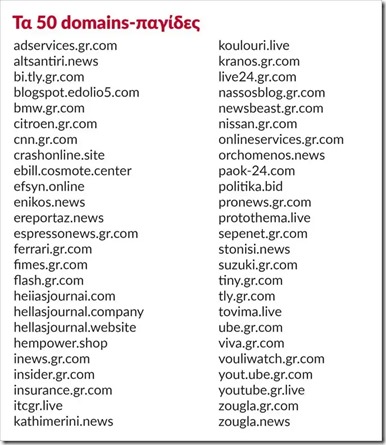

Στην IP Διεύθυνση Με Ίχνος 72.34.38.64 Διαπιστώθηκε Σύμφωνα Με Την ΕΡΕΥΝΑ Να Έχουν Ενεργοποιηθεί-Συσχετιστεί 60 Domains Παγίδες.

Mε την ολοκλήρωση της έρευνας εντοπίστηκαν πάνω από 60 νέα domain names – παγίδες που έχουν χρησιμοποιηθεί – κάποια στιγμή ώστε να στοχεύσουν ανυποψίαστα θύματα. Τα domain names μιμούνται website links από τραπεζικά ιδρύματα, δημοφιλείς υπηρεσίες και τεχνολογικά εργαλεία μεταξύ άλλων. Τμήμα των domains είχαν αναφερθεί στην αρχική έρευνα του insidestory.gr . Δεν ήταν όμως μόνον αυτά.

Όπως φαίνεται και στο αρχείο που ακολουθεί, οι εγκληματίες έχουν χρησιμοποιήσει phishing links με domain names όπως

- www.cdiscount.gr.com

- co-devs.gr.com

- mail.otenet.gr.com

- webmail.domain.gr.com

- euroibanking.gr.com

- hostmaster.www.alpha.gr.com

- app.piareus.gr.com

- pireaus.gr.com

- www.nft.gr.com

- login.alpha.gr.com

- coupons.gr.com

- dmarket.gr.com

- seo.gr.com

- nft.gr.com

- money.gr.com

- www.wiki.roblox.gr.com

- piareus.gr.com

- winbamk.gr.com

- alhpa.gr.com

- www.otenet.gr.com

- yout.ube.gr.com

- login.pireaus.gr.com

- nassosblog.gr.com

- vouliwatch.gr.com

- lbank.gr.com

- otenet.gr.com

- www.money.gr.com

- hostmaster.alpha.gr.com

- piraeusbamk.gr.com

- my.alpha.gr.com

- alpha.gr.com

- www.hostmaster.login.alpha.gr.com

- wordpress.gr.com

- dan.nft.gr.com

- citroen.gr.com

- login.piraeusbamk.gr.com

Συμπεραίνεται ότι έχει γίνει μαζική χρήση phishing links που παριστάνουν online υπηρεσίες τραπεζών όπως Alpha bank (alhpa.gr.com, my.alpha.gr.com, alpha.gr.com) Eurobank (euroibanking.gr.com) Τράπεζα Πειραιώς (login.piraeusbamk.gr.com, piraeusbamk.gr.com, piareus.gr.com, pireaus.gr.com, app.piareus.gr.com) Εθνική Τράπεζα Ελλάδος (lbank.gr.com). Επίσης, φαίνεται να έχουν μιμηθεί ειδησεογραφικές ιστοσελίδες όπως το www.money.gr.com και το nassosblog.gr.com, την ιστοσελίδα της Citroen, το YouTube αλλά και σελίδες που αφορούν σε NFT. Μονο για την IP – εξυπηρετητή 72.34.38.64 τα συνδεδεμένα domains εμφανίζονται στην παρακάτω λίστα:

Για την κατοχύρωση των ανωτέρω παραλλαγμένων subdomains χρησιμοποιήθηκε υπηρεσία που δίνει την δυνατότητα κατοχύρωσης subdomains κάτω απο το domain .gr.com. Εν προκειμένω, τα .gr.com subdomains ειναι υποκατηγορία των .com domains και αποτελούν εναλλακτικό τρόπο κατοχύρωσης για όποιους δεν επιθυμούν .gr domain. Ως καταχωρητής σε ορισμένα απο αυτά φαινεται η εταιρεία IDOT Services Limited με έδρα την Κύπρο. Ο καταχωρητής, εφόσον τα domains έχουν αγοραστεί θα διαθέτει στοιχεία των αγοραστών ή στοιχεία πληρωμών. Τα domains, αυτή την στιγμή εμφανίζουν, την παρακάτω εικόνα για λόγους που δεν μπορέσαμε να διευκρινήσουμε:

Ο server που αυτη την στιγμή κάνει point προς τα συγκεκριμένα domains είναι ο “mail64.honolulu.elinuxservers.com” πιθανόν server VPS hosting της εταιρείας elinuxservers.com. Το γεγονός ότι οι ιστοσελίδες δείχνουν suspended μπορεί να μεταφράζεται είτε ότι εντοπίστηκε η κακόβουλη δράση απο τον πάροχο της υπηρεσίας είτε το επιδίωξαν οι κακόβουλοι χειριστές του Predator.

Αξίζει να σημειωθεί ότι αναγνώστες του SecNews έχουν αναφέρει στο παρελθόν τις παραλαγμένες διευθύνσεις domains σχετιζόμενες με Τράπεζες αλλά και με τηλεπικοινωνιακούς παρόχους, ως αναφερόμενες σε spam email.Έχουν δηλαδή λάβει προσπάθειες phishing με links υποκλοπής τραπεζικών κωδικών πρόσβασης με χρήση των παραπάνω domains που αναφέρονται!!! Αυτο δημιούργησε τέσσερα νέα πεδία έρευνας που δεν έχουν αναφερθεί μέχρι στιγμής:

A) Έχουν λάβει πολιτικοί ή ανυποψίαστοι Έλληνες πολίτες mail μηνύματα ΟΧΙ πλέον σε κινητά τηλέφωνα αλλά σε τερματικά υπολογιστών που να οδηγούσαν στα ανωτέρω κακόβουλα domains;

A) Έχουν λάβει πολιτικοί ή ανυποψίαστοι Έλληνες πολίτες mail μηνύματα ΟΧΙ πλέον σε κινητά τηλέφωνα αλλά σε τερματικά υπολογιστών που να οδηγούσαν στα ανωτέρω κακόβουλα domains;

B) Μήπως οι χειριστές της παραπάνω υποδομής χρησιμοποιούσαν την υποδομή υποκλοπών για προσωπικούς λόγους αλλά και για παράνομο κέρδος μέσω phishing σε Ελληνικές Τράπεζες, μιας και τα domains που συσχετίζονται είναι όλα παρεμφερή με γνωστές υπηρεσίες των σημαντικότερων Ελληνικών Τραπεζών;

Γ) Μήπως οι χειριστές των ανωτέρω υποδομών πραγματοποιούσαν hacking σε γνωστές Ελληνικές εταιρείες ή Οργανισμούς (Τράπεζες, Τηλεπικοινωνιακούς Παρόχους κ.α) αντλώντας προσωπικά δεδομένα Ελλήνων ώστε να έχουν την δυνατότητα να πραγματοποιούν πιο στοχευμένες επιθέσεις δημιουργώντας τεράστιες βάσεις δεδομένων εν αγνοία των εταιρειών;

Δ) Έχει διερευνηθεί απο τις αρμόδιες επιτροπές αλλά και εμπλεκομένα πολιτικά πρόσωπα αν έχουν λάβει σε υπολογιστές τους (ή σε υπολογιστές συσχετιζόμενων προσώπων όπως γραμματείες, συνεργάτες κ.α.) αντίστοιχα link εκτός απο τα κινητά τηλέφωνα που πάτησαν; Έχει γίνει συσχετισμός των ημερομηνιών ενεργοποίησης/απενεργοποίησης των phishing domains με πολιτικά γεγονότα σε Ελλάδα & εξωτερικό;

Τα συστήματα παρακολούθησης όπως της NSO ή της Intellexa χρησιμοποιούν την “αλυσίδα-exploits” (chain of exploitation). Αυτο σημαίνει ότι αν ο χρήστης ανοίξει το λινκ απο τερματικό υπολογιστή τότε θα τρέξει κακόβουλο λογισμικό κατάλληλα ρυθμισμένο για desktop computers ή για MacOS ενώ αν δεν καταστεί εφικτή η απομακρυσμένη εκτέλεση κώδικα θα χρησιμοποιήσει μια αλυσίδα τεχνικών ώστε να το πετύχει. Κάτι τέτοιο είναι ιδιαίτερα σύνηθες σε παραβίαση υπολογιστών desktop/laptop.

Η Έρευνα του SecNews συνεχίζεται και σύντομα θα επανέλθουμε με πρόσθετα συγκλονιστικά στοιχεία, με πρόσωπα που δεν έχουν εμφανιστεί μέχρι σήμερα στο προσκήνιο.

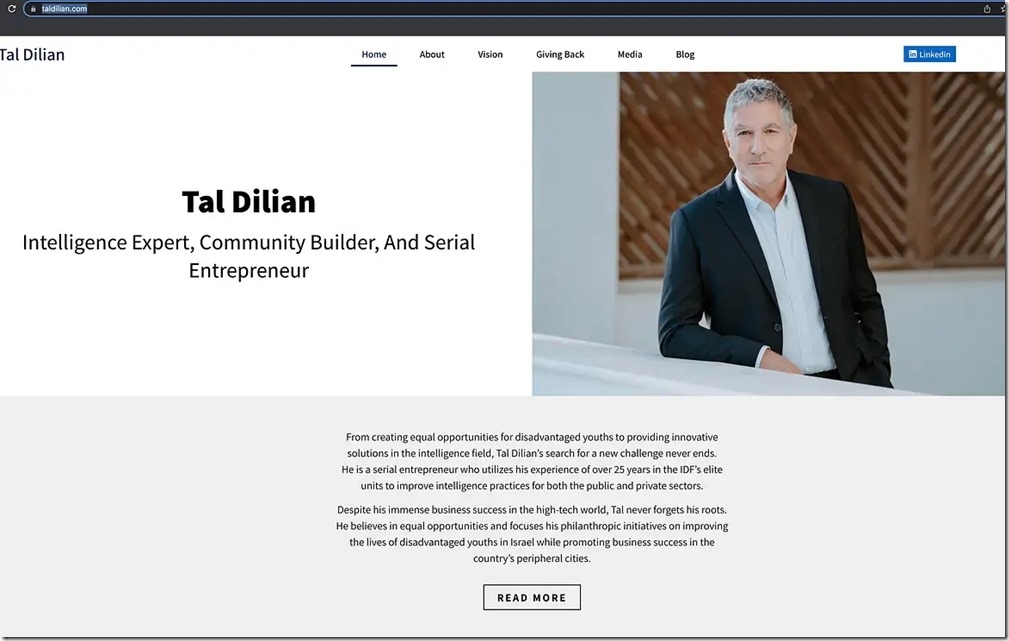

Σημείωση-Εύρημα με ιδιαίτερο ενδιαφέρον: 25 Αυγούστου 2021, ο Tal Dilian (πρόσωπο σκιά μέχρι αυτή την στιγμή) γνωρίζοντας πιθανόν ότι κάτι μεγάλο έρχεται είχε ξεκίνησει καμπάνια SEO (Search Engine Optimization – Reputation management) στις μηχανές αναζήτησεις, δημιουργώντας ιστοσελίδα για το πρόσωπο του, κάτω απο το domain https://taldilian.com/.

Αυτό αποτελεί συνήθης τακτική επιχειρηματιών αλλά και εταιρειών που επιθυμούν να επισκιάσουν πιθανό αντίκτυπο κακής δημοσιότητας, δημιουργώντας domains και διαφημιστικές ιστοσελίδες. Για έναν πρώην πράκτορα των μυστικών υπηρεσιών και νυν επιχειρηματία μια τέτοια προβολή δημιουργεί εντυπώσεις και ερωτηματικά καθώς και η ημερομηνία που ξεκίνησε το σχετικό domain registration και advertising campaign (η οποία ενεργοποιήση του domain πραγματοποιήθηκε με επιλογή της απόκρυψης στοιχείων του καταχωρούμενου).

πηγή secnews

υγ. το zantevoice μπορεί να δώσει αρχείο σε όποιον ενδιαφέρεται που αποκλείει την κατά λάθος “επίσκεψη” του χρήστη στα γνωστά site που αναφέρονται στο άρθρο (μαζί με κάποια άλλα..) για λεπτομέρειες επικοινωνήστε!

επίσης δεν δημοσιεύουμε τις φωτογραφίες από την επεξεργασία του αρχείου για εξοικονόμηση χώρου, αντ’ αυτού μπορείτε να κατεβάσετε από εδώ το επεξεργασμένο pdf

ΔΙΑΒΑΣΤΕ ΕΠΙΣΗΣ

Υποκλοπές: 8.000.000€ κοστίζει η αγορά του Predator spyware;

Υποκλοπές: 8.000.000€ κοστίζει η αγορά του Predator spyware;

Predator Ελλάδα: Intellexa και ΚΡΙΚΕΛ πίσω από τις υποκλοπές;

Predator Ελλάδα: Intellexa και ΚΡΙΚΕΛ πίσω από τις υποκλοπές;

| Το zantevoice.gr δεν έχει οικονομική υποστήριξη από καμία γκρίζα, κυβερνητική, επιχειρηματική, τραπεζική ή άλλη πηγή που θα του “υπαγορεύει” τί να πει και τί όχι. Το zantevoice.gr δεν έχει διαφημίσεις! Το zantevoice.gr έχει μόνο την στήριξη των επισκεπτών του για να πληρώνει τα λειτουργικά έξοδά του. Αν θες να υπάρχει το zantevoice.gr στήριξε την προσπάθειά του με κλικ εδώ. |

Ισραηλινοί πίσω από υποκλοπές κινητών τηλεφώνων και WiFi αεροδρομίων στην Ελλάδα

Ισραηλινοί πίσω από υποκλοπές κινητών τηλεφώνων και WiFi αεροδρομίων στην Ελλάδα

Η ελληνική κυβέρνηση κατασκοπεύει τους πολίτες μέσω του Predator spyware;